Как сделать хакерское окно

Обновлено: 28.04.2024

Сначала вкратце разберемся, что такое BAT файл? Это пакетный файл (своего рода- скрипт), в который помещены команды. Ну а при запуске - эти команды последовательно исполняются через CMD в системе Windows. Ну вот как то так. Можно писать батники для удобства.. А можно и в других (каверзных) целях.

Как создать батник?

Очень просто. Все нужные команды копируем в обычный текстовый файл, после чего формат txt меняем на bat . Батник готов.

Не спорю. Вряд ли кто-то согласится по доброй воле запустить непонятный файлик.. поэтому потом я расскажу об одном способе, который поможет нам всё это дело привести в более "человеческий" вид).

Команды и их предназначения.

⭐Начнём с простенького.⭐

🔗Компьютер выключится:

Можно задействовать таймер. К примеру, shutdown -s -t 40 - будет означать, что компьютер выключится через 40 секунд после выполнения батника.

🔗Компьютер перезапустится:

С таймером аналогично, как и выше.

⭐Немножко поинтересней!⭐

🔗Меняются местами значения кнопок мышки. Теперь основная - правая кнопка:

Лечение в параметрах. Устройства - мышь.

🔗Меняется формат всех ярлыков:

Здесь меняю на формат rar. Но лучше использовать что- нибудь индивидуальное (несуществующий формат). Чтоб потом всё легко можно было вернуть обратно. Ну а чтобы вернуть всё, как было - используем " assoc .lnk= "

🔗Убиваем проводник. Экран становится чёрным. Только мышку видно. Всё, что работало - так же продолжает работать:

Лечение: ctrl+alt+del, и в диспетчере "Файл" -- "Запустить новую задачу", ввести explorer.exe. Или же перезапустить пк.

А теперь давайте посмотрим кое- что посерьёзней..😉

🔗Циклический, бесконечный запуск Paint. Поверьте, ТОП - неТОП.. через несколько секунд комп просто упирается рогами и ни на что не реагирует.) Лечение - только перезапуск.:

Естественно, вместо Paint можно что угодно запускать. Но это не имеет значения в принципе.

В данном случае создадутся 2 ляма папок.. Значение своё можно подставить. P.S.: команда- жесть.. в некоторых случаях (при большом числе папок), Windows тупо может полететь.. Так что осторожней. 😄

🔗Удаляет файлы по указанному пути, минуя корзину:

Удаляет и вложенные файлы во всех папках, которые есть по указанному пути. Сами папки остаются пустые. Лечение: использовать утилиту для восстановления файлов. Или забыть). Но как в примере (удалится установленный софт) - восстанавливать нет смысла. Проще установить заново.

Думаю, хватит.

Конечно, есть и по-серьёзней команды.. Можно и систему угробить подобным, но наша цель- пошутить.😉

Ну а вообще, можно экспериментировать и с приведёнными примерами. К примеру, командой удаления можно удалить драйвера, указав путь к ним.. Или же команду "Перезагрузка пк" задействовать сразу же после включения.. И будет бесконечный перезапуск. Но для этого нужно иметь доступ к ПК и добавить команду в автозапуск. Лечение: запустить винду в безопасном режиме и удалить батник. Ну как то так.

Теперь я покажу, как батник привести в человеческий вид.

Чтобы у подопытного было меньше сомнений, открывать файл или нет.. Элементарно, засовываем батник в exe. Добавляем иконку и даём внятное (привлекательное) название. Останется только под каким-либо предлогом скинуть приложуху жертве и убедить запустить. Опять же, если есть доступ к пк (а, может и подшутить над родными.. типо "ага! сломал!")- делаем иконку как у игры или программы, которой бедолага пользуется. После чего копируем наш exe в папку с прогой и делаем на неё ярлык на рабочий стол (вместо настоящего ярлыка). Профит.😉 Тут главное - Ваше воображение.))

Чтобы конвертировать наш батник в exe, качаем утилитку. Находим её в интернете по названию " Bat_To_Exe_Converter ". Есть с Русским переводом.

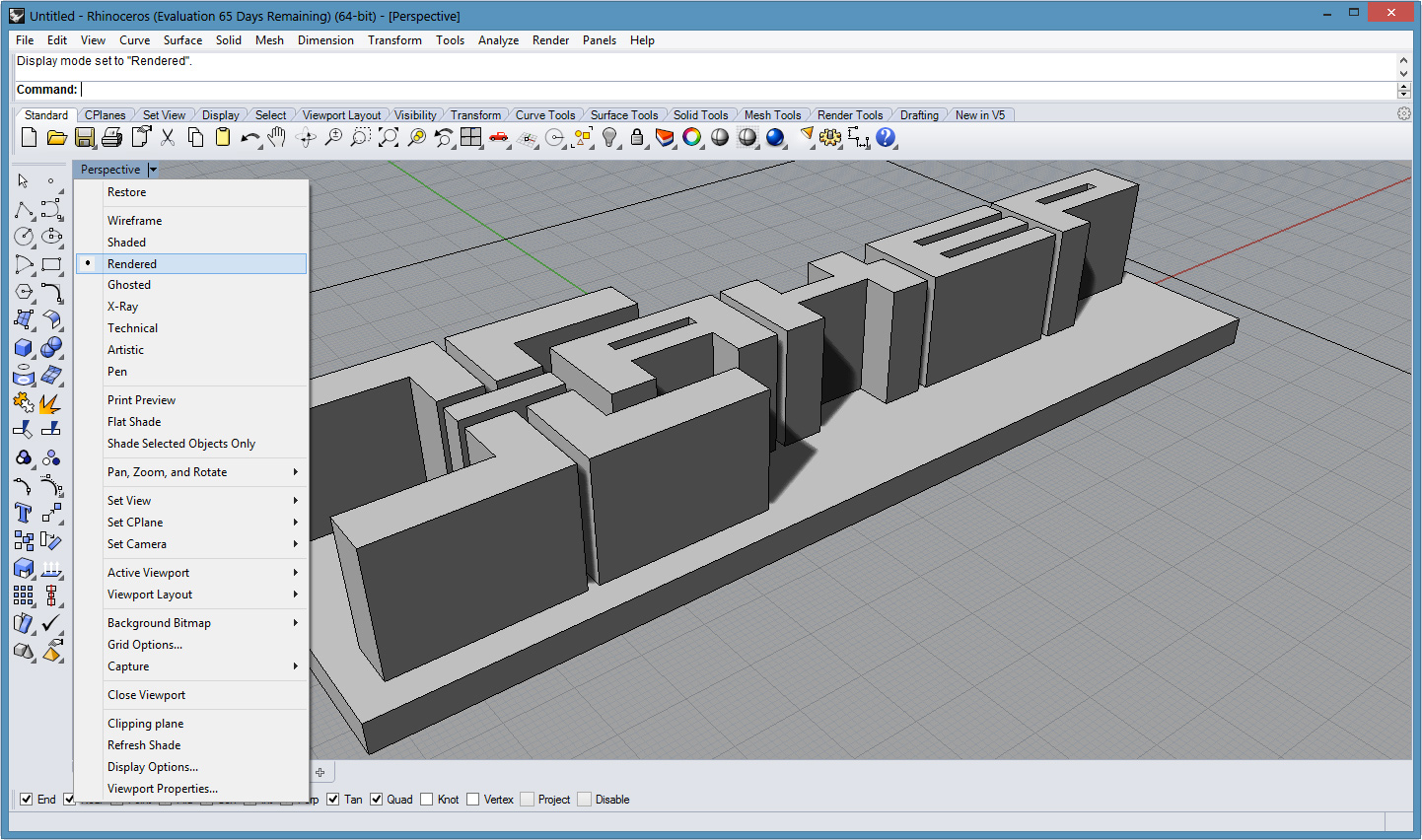

Давайте на примере. Выглядит она вот так:

Всё элементарно.. Добавляем свой батник и выбираем, где будет сохранён exe. Ставим " Невидимое приложение " - это для того, чтобы при запуске небыло видно, как команды исполняются в CMD. Это не обязательно - но получается прикольней)

Ставим галочку на " Добавить манифест администратора " - Чтобы при запуске запрашивались права администратора. В принципе, многие команды и так срабатывают, но на всякий случай не помешает).

Остальное можно оставить - как есть.. Но если есть идеи по применению команды только с паролем, ставим галочку " Шифровать программу " и вводим нужный пароль. Далее, при запуске exe нужно будет ввести заданный пароль. (Признаюсь честно, я находил применение данной фиче.)) Как и писал ранее, всё зависит от Вашего воображения.)

Далее, во вкладке "Информация о версии" - указываем иконку в формате *. ICO и остальную инфу о "проге".

Ну и жмём "Компилировать" . Готово.👍

По поводу реакции антивирусов.

Вирусами это назвать довольно сложно.. Но что хочу сказать - стоИт у Windows 10 c обновлением 2004. На борту стандартный Защитник Windows. - реакции НОЛЬ . Всё пашет и пляшет. На счёт сторонних антивирусов ручаться не могу).

wikiHow работает по принципу вики, а это значит, что многие наши статьи написаны несколькими авторами. При создании этой статьи над ее редактированием и улучшением работали, в том числе анонимно, 26 человек(а).

Вирусы-шутки — это несложные программы, которые можно подсунуть другу (или врагу), и тот будет думать, что его компьютер взломан, поражен вирусом или серьезно поврежден. Вирусы-шутки можно писать в обычном Блокноте: нужно лишь записать в файл команды, которые замедляют работу компьютера, выводят из строя работу операционной системы или просто пугают пользователя, а затем заставить его запустить этот файл. Вирусы-шутки могут быть чем угодно, начиная от надоедливой неприятности и заканчивая кошмаром, нарушающим работу системы. «Вирусы» из этой статьи предназначены только для безобидных шуток, самое худшее, что они могут сделать, — это выключить компьютер. Внимание: эти вирусы-шутки предназначены только для компьютеров под управлением Windows, они не будут работать на Mac OS без специальной подготовки. Начнем с шага 1.

Запустите Блокнот. Пакетные (.BAT) файлы содержат команды для компьютера в текстовом виде. Для того, чтобы написать BAT-файл, не нужен специальный редактор — достаточно Блокнота из стандартного набора программ Windows. Блокнот можно найти в меню «Пуск» или в подменю «Стандартные». Открыть Блокнот можно также, нажав сочетание клавиш Win+R, в текстовом поле появившегося диалогового окна набрать «notepad» и нажать Enter.

Наберите «@echo off», а затем, с новой строки, «CLS». По умолчанию BAT-файлы открывают окно командной строки и выводят исполняемые команды. Команды «@echo off» и «CLS» предотвращают появление команд в окне командной строки, делая причину шутки невидимой для «жертвы».

- Чтобы открыть определенное количество окон, с новой строки наберите в Блокноте следующую команду: start (название программы). Вместо фразы в скобках введите название программы на компьютере «жертвы» или или полное имя исполняемого файла. Эта команда дает инструкцию компьютеру открывать окно указанной программы. Например, start iexplore.exe откроет окно Internet Explorer. Повторите команду «start» столько раз, сколько захотите, и ваш «вирус» откроет окно столько раз, сколько вы укажете. Вот несколько программ которые можно ввести после команды «start»:

- iexplore.exe — браузер Interent Explorer

- calc.exe — Калькулятор

- notepad.exe — Блокнот

- winword.exe — Microsoft Word

Сохраните текст как пакетный файл. Когда закончите, в меню Блокнота выберите Файл > Сохранить как. , а затем укажите расширение файла «.bat» (например, «pinball.bat»). В выпадающем списке «Тип файла» выберите «Все файлы». Сохраните файл где нибудь на компьютере «жертвы».

Заставьте пользователя открыть файл. Чтобы ваша шутка сработала, нужно сделать так, чтобы «жертва» запустила ее. Этого можно добиться разными способами. Один из самых работающих — создать ярлык для своего пакетного файла и изменить его иконку на что-то, чем пользователь действительно пользуется, а затем изменить название ярлыка, чтобы оно соответствовало иконке. Откиньтесь на спинку кресла и наблюдайте за результатами из удобного места!

Запустите Блокнот. Это шутка использует команды из Блокнота, чтобы заставить компьютер открывать программы случайным образом до тех пор, пока пакетный файл не будет отключен или компьютер не зависнет. Чтобы сделать эту шутку, вам просто нужно скопировать и вставить команды, указанные в этом разделе. Однако заметьте, что это сработает не на всех компьютерах.

Скопируйте и вставьте следующие команды:@echo offclsbegingoto %random%:1start cmd.exegoto begin:2start mspaint.exegoto begin:3start pinball.exegoto begin:4start iexplore.exegoto begin:5start explorer.exegoto begin:6start solitaire.exegoto begin:7start explorer.exegoto begin:8start edit.exegoto begin:9start iexplore.exegoto begin:0start mspaint.exegoto begin

- Заметьте, что некоторые названия программ, перечисленных выше, могут быть неправильными для некоторых машин, например на некоторых компьютерах может не быть «pinball.exe». Следует проверить дважды правильность названий программ, перед тем как перемещать вирус-шутку на компьютер «жертвы».

- Если вы сомневаетесь в названии какой-то программы, помните, что точный путь программы тоже подходит. Например, вместо «iexplore.exe» можно написать «C:\Program Files\Internet Explorer».

- Чтобы было веселей, попробуйте заменить в одной из команд '*.exe' на полный путь к какому-либо документу пользователя. Например, 'start C:\Документы\123.doc' откроет документ 123.doc из папки «Документы» в редакторе по умолчанию, а

edit (полное имя файла)

goto begin

откроет указанный файл в текстовом редакторе DOS. Это будет выглядеть так, как будто хакер читает личные документы. Помните, что имя файла, содержащее пробелы, должно заключаться в кавычки!

- @echo off — отключить вывод команд.

- cls — очистить экран командной строки. Командная строка будет выглядеть аккуратней.

- goto A — перейти на метку А.

- %random% — переменная Windows, генерирующая случайные числа от 0 до 9 (включительно).

- :(число, буква или слово) — метка. На нее можно переходить с помощью команды «goto».

- На заметку: в примере выше у нас 10 меток. Если мы пропустим одно число, программа закроется, если %random% сгенерирует это число.

- Вот образец одной из самых надоедливых программ и ее код:

@echo off

:a

start notepad

goto aВсе, что она делает — открывает Блокнот бесконечное количество раз до тех пор, пока пользователь не закроет окно командной строки. Не запускайте ее на компьютере без присмотра — это может плохо закончиться.

wikiHow работает по принципу вики, а это значит, что многие наши статьи написаны несколькими авторами. При создании этой статьи над ее редактированием и улучшением работали, в том числе анонимно, 12 человек(а).

Количество источников, использованных в этой статье: 11. Вы найдете их список внизу страницы.

Возможно, окружающие думают, что вы компьютерный гений, или вам очень хочется выдать себя за него. Для взлома компьютеров необходимо прекрасно разбираться в операционных системах, сетевой безопасности и программировании. Если вы сделаете вид, что взламываете чей-то компьютер, окружающие будут сильно впечатлены; при этом ничего незаконного предпринимать не нужно – воспользуйтесь командной строкой или создайте BAT-файл, который приведет к отображению на экране множества зеленых символов (как в фильме «Матрица»).

![Изображение с названием Make It Look Like You Are Hacking Step 1]()

- В Windows для запуска окна «Выполнить» можно просто нажать ⊞ Win + R [1] X Источник информации

![Изображение с названием Make It Look Like You Are Hacking Step 2]()

- В Mac OS командная строка называется терминалом, который запускается через ввод в строке поиска слова «терминал» или «terminal» (без кавычек). [3] X Источник информации

![Изображение с названием Make It Look Like You Are Hacking Step 3]()

- В Windows введите следующие команды; после ввода каждой команды нажимайте ↵ Enter . Делайте все как можно быстрее, чтобы ваши «умения» оказали нужный эффект на окружающих.

- color a

- Эта команда приведет к изменению цвета шрифта с белого на зеленый; цвет фона останется черным. После команды color введите цифру от 0 до 9 или букву от A до F, чтобы изменить цвет шрифта командной строки.

- Команда ping проверит качество соединения между вашим и удаленным компьютерами (но обычный человек не догадывается об этом). Здесь в качестве примера используется сайт компании Google, но вы можете ввести адрес любого другого сайта.

- top

- ps -fea

- ls -ltra [5] X Источник информации [6] X Источник информации

![Изображение с названием Make It Look Like You Are Hacking Step 4]()

Переключайтесь между окнами. Откройте несколько командных строк или терминалов и переключайтесь между ними, вводя различные команды. Так окружающие решат, что вы одновременно запустили несколько сложных и не связанных между собой процессов.

![10 лучших команд CMD, используемых во взломе в 2021 году 1]()

Хотите стать хакером или экспертом по безопасности? Есть много вещей, которые нужно учесть. В этой статье мы поделились некоторыми из наиболее часто используемых команд CMD. Итак, давайте посмотрим на лучшее Команды CMD, используемые при взломе.

Хорошо, если вы использовали Windows операционная система какое-то время, тогда вы, возможно, хорошо знаете CMD или командную строку. Это один из самых мощных инструментов в Windows, который используется для выполнения широкого круга задач. По сути, это интерпретатор командной строки, который можно использовать для доступа к основным функциям Windows.

Командная строка действительно полезная функция, но хакеры часто используют ее не по назначению. Командная строка также используется экспертами по безопасности для поиска потенциальных лазеек в системе безопасности. Итак, если вы хотите стать хакером или экспертом по безопасности, этот пост может вам помочь.

Список 10 лучших команд CMD, используемых во взломе в 2021 году

В этой статье мы собираемся поделиться некоторыми из лучших команд CMD, которые широко используются для взлома. Итак, давайте проверим список лучших команд CMD для Windows 10 компьютеров.

1. пинг

Эта команда использует ваше интернет-соединение для отправки некоторых пакетов данных на определенный веб-адрес, а затем эти пакеты отправляются обратно на ваш компьютер. Тест просто показывает количество времени, которое потребовалось для достижения определенного адреса. Проще говоря, это помогает вам узнать, жив ли хост, на который вы отправляете эхо-запрос.

Вы можете использовать команду Ping всякий раз, когда вам нужно убедиться, что главный компьютер может подключиться к сети TCP / IP и ее ресурсам.

Например, вы можете ввести в командной строке пинг 8.8.8.8, который принадлежит Google.

2. nslookup

Это инструмент командной строки сетевого администрирования, который помогает вам получить сопоставление доменного имени или IP-адреса для любой конкретной записи DNS. Предположим, у вас есть URL-адрес веб-сайта, но вы хотите узнать его IP-адрес. Вы можете просто ввести CMD

3. tracert

Вы можете сказать Trace Route. Как и его название, он позволяет пользователям отслеживать маршрут, по которому упакованный IP-адрес достиг пункта назначения. Команда вычисляет и отображает количество времени, которое потребовалось для каждого прыжка, чтобы достичь пункта назначения. Вам просто нужно ввести

4. arp

Эта команда поможет вам изменить кеш ARP. Вы можете запустить команду arp-a на каждом компьютере, чтобы увидеть, есть ли у компьютеров правильный MAC-адрес, указанный друг для друга, чтобы успешно пропинговать друг друга в одной и той же подсети.

Эта команда также помогает пользователям узнать, делал ли кто-нибудь отравление arp в их локальной сети.

Вы можете попробовать ввести арп-а в командной строке.

5. ipconfig

Это команда, которая показывает все полезные вещи. Он покажет вам IPv6-адрес, временный IPv6-адрес, IPv4-адрес, маску подсети, шлюз по умолчанию и все остальное, что вы хотите знать.

Вы можете ввести в командной строке «ipconfig» или «ipconfig / все“

6. netstat

Если вы хотите узнать, кто устанавливает соединение с вашим компьютером, вы можете попробовать ввести в командной строке «netstat -a», она отобразит все подключения, и вы узнаете об активных подключениях и портах прослушивания.

Введите в командной строке “netstat -a“

7. Маршрут

Это команда, которая используется для просмотра и управления таблицей IP-маршрутизации в Microsoft. Windows операционная система. Эта команда покажет вам таблицу маршрутизации, метрику и интерфейс.

Вы можете ввести в командной строке “печать маршрута“

8. Net View

Эта команда отображает весь список ресурсов, компьютеров или доменов, которые совместно используются указанным компьютером.

Вы можете ввести в командной строке “net view xxxx или имя компьютера“

9. Список задач

Эта команда открывает весь диспетчер задач в командной строке. Пользователям просто нужно ввести список заданий на CMD, и они увидят список всех запущенных процессов. Вы можете понять все ошибки с помощью этих команд.

Более того, эту команду также можно использовать, когда вам нужно принудительно закрыть какой-либо процесс. Например, если вы хотите убить PID 1532 процесса, вы можете ввести команду:

taskkill / PID 1532 / F

10. Pathping

Команда pathping очень похожа на команду tracert, но показывает более подробную информацию. На выполнение команд уходит некоторое время, так как выполняется анализ пройденного маршрута и вычисление потерь пакетов. На Windows командная строка, просто введите следующую команду

Итак, выше приведены 15 лучших команд CMD, используемых во взломе. На самом деле вы можете исследовать гораздо больше, мы перечислили лучшие команды CMD в одной из наших статей! Надеюсь, вам понравился пост! Поделись этим и со своими друзьями. Оставьте комментарий ниже, если хотите добавить в список какую-либо команду.

![]()

Короткое описание: очень легко найти пароль Wi-Fi с помощью нескольких команд в cmd. Эта команда работает даже тогда, когда Вы находитесь в автономном режиме или подключены к другой сети Интернет.

Этот профиль хранится в нашем компьютере вместе с другими требуемыми деталями для профиля Wi-Fi.

Вместо того, чтобы использовать GUI для нахождения индивидуальных паролей, мы можем также искать пароль беспроводной сети Wi-Fi с помощью CMD.

Как узнать пароль Wi-Fi с помощью cmd?

![]()

Откройте командную строку и запустите ее от имени администратора.

Следующий шаг: нужно узнать обо всех профилях, которые хранятся в нашем компьютере. Таким образом, введите следующую команду в окне cmd:

netsh wlan show profile![]()

Эта команда будет перечислять все Wi-Fi профили.

На картинке выше, мы намеренно размыли некоторые названия своих сетей Wi-Fi. Как Вы можете видеть, у нас есть восемь беспроводных сетей, к которым мы может подключиться. Итак, давайте узнаем пароль для NETGEAR50.

Введите следующую команду, чтобы увидеть пароль любого Wi-Fi

netsh wlan show profile wifi-name key=clear wifi password using cmd![]()

Под настройками безопасности, Вы увидите пароль беспроводной сетью.

Кроме того, зная пароль, Вы также можете использовать этот результат для дальнейшей оптимизации вашего Wi-Fi.

Вот как включить на ‘’Mac-рандомизацию’’ на Windows 10:

![]()

Перейдите в настройки и нажмите на кнопку ‘Сеть и интернет’

Выберите ‘Интернет’ в левой панели и нажмите на расширенный вариант.Включить функцию случайного аппаратного адреса под этими параметры. Если ваше беспроводное оборудование не поддерживает эту функцию “случайных аппаратных адресов”, то раздел не будет отображаться в приложении «Настройки».

У Вас получилось!

Кроме того, в настройках подключения, типа радио, Вы можете увидеть весь список. Помехи канала могут быть еще одной причиной медленного Wi-Fi.Что касается ‘’типа радио’’, Вы можете также изменить маршрутизатор для лучшего соединения или подключения.

Не забудьте поделиться статьей со своими друзьями!

wikiHow работает по принципу вики, а это значит, что многие наши статьи написаны несколькими авторами. При создании этой статьи над ее редактированием и улучшением работали, в том числе анонимно, 12 человек(а).

Количество источников, использованных в этой статье: 11. Вы найдете их список внизу страницы.

Возможно, окружающие думают, что вы компьютерный гений, или вам очень хочется выдать себя за него. Для взлома компьютеров необходимо прекрасно разбираться в операционных системах, сетевой безопасности и программировании. Если вы сделаете вид, что взламываете чей-то компьютер, окружающие будут сильно впечатлены; при этом ничего незаконного предпринимать не нужно – воспользуйтесь командной строкой или создайте BAT-файл, который приведет к отображению на экране множества зеленых символов (как в фильме «Матрица»).

Содержание статьи

И снова о главном — давай поговорим о хорошо знакомом тебе cmd.exe. Даже в новомодной «восьмерке» консоль никуда не делась, и выполняет все привычные для тебя задачи и даже таит в себе несколько сюрпризов.

1. Команда ipconfig

Наиболее известная и поэтому наименее интересная в нашем обзоре. Эта команда знакома всем «командным» администраторам и большинству пользователей: когда возникают проблемы с интернетом, сотрудники техподдержки просят пользователя ввести именно ее.

Команда позволяет просматривать TCP/IP-информацию и работать с ней. Можно использовать ее для проверки IP-адреса компьютера, освобождения или обновления аренды назначенного IP-адреса и даже для уничтожения локального DNS-кеша.

Если просто ввести ipconfig в командной строке, команда отобразит информацию об IP-адресах всех сетевых адаптеров. Для каждого адаптера выводится его описание, например «Ethernet-адаптер» или «Адаптер беспроводной локальной сети», чтобы было понятно, конфигурация какого именно показана. Обычный набор информации содержит IP-адрес, маску подсети, основной шлюз и еще пару полей не очень полезных сведений. Если требуется получить больше данных, нужно использовать параметр /all. При этом команда выведет гораздо больше информации, а самое полезное в расширенном выводе — это поле «Физический адрес», то есть MAC-адрес адаптера.

Кроме параметра /all команды ipconfig, заслуживают пристального внимания параметры /release, /renew и /flushdns. Первый позволяет освободить IP-адрес, назначенный по протоколу DHCP. Правда, после этого сеть откажется работать, так как сетевой интерфейс окажется несконфигурированным, поэтому пригодится второй параметр — /renew, который позволяет обновить всю информацию, назначаемую по DHCP. Этот параметр очень полезен, поскольку заставляет твой комп переподключить к маршрутизатору или к серверам провайдера. Бывает так, что при загрузке комп не видит беспроводную сеть (такую проблему я периодически наблюдаю на своем домашнем компе под управлением Windows 7). Вместо перезагрузки компа проще ввести ipconfig /renew, и сеть появится. Третий параметр позволяет уничтожить весь локальный DNS-кеш. Иногда уничтожение DNS-кеша позволяет решить некоторые проблемы установки соединения, например, когда DNS-информация на сервере уже обновлена, но старая еще осталась в локальном кеше.

![]()

Рис. 1. Вывод команды ipconfig /all

2. Команда sfc

Можно выделить следующие полезные параметры sfc:

- /scannow — осуществляет немедленную проверку системы и при необходимости заменяет файлы. После выполнения sfc нужно перезагрузить Windows, если были найдены проблемы.

- /scanonce — проверка будет произведена при следующем перезапуске системы.

- /scanboot — проверка будет идти при каждом перезапуске системы. Отменить позволяет параметр Revert: после того, как поэкспериментировал с параметром /scanboot, нужно выполнить команду sfc Revert, иначе проверка будет осуществляться при каждом перезапуске.

![]()

Рис. 2. Результат выполнения sfc /scannow

3. Команда chkdsk

Команда chkdsk (Check Disk) позволяет починить ошибки файловой системы, обнаружить bad-секторы, восстановить читаемую информацию из bad-секторов. Windows проверяет диски автоматически, однако chkdsk можно запустить и вручную, если есть подозрения, что с диском что-то не так.

В качестве параметров команде нужно передать имя тома или имя файла (если требуется проверить один файл или группу файлов, в этом случае нужно передать маску файла). Параметр /F автоматически исправляет ошибки, параметр /R позволяет обнаружить bad-секторы и восстановить информацию с них. Если chkdsk не может получить исключительный доступ к диску, тогда проверка диска будет произведена при следующей загрузке системы. Это обычное явление при попытке проверить диск C:. Пример: chkdsk D: /R.

![]()

Рис. 3. Отложенный запуск chkdsk

4. Команда driverquery

Команда генерирует список всех драйверов, установленных в Windows. Хороший инструмент, позволяющий создавать отчеты. Команду можно использовать для исследования номеров версий установленных драйверов. На основе ее результатов можно определить, нужно ли обновлять тот или иной драйвер.

Самые полезные параметры этой команды — /s, /si и /fo. Первый параметр позволяет указать имя или IP-адрес удаленного узла, драйверы которого нужно исследовать. Второй параметр показывает цифровую подпись драйверов. Третий позволяет указать формат отчета: /fo TABLE — таблица (по умолчанию), /fo LIST — список, /fo CSV — CSV-формат, который удобно будет просматривать в Excel или подобной программе. Пример:

![]()

Рис. 4. Команда driverquery | more

5. Команда cipher

Данная команда используется для работы с зашифрованными папками и файлами на NTFS-томах. Обычно с такими папками и файлами работают через графический интерфейс (что значительно удобнее), но у команды cipher есть очень полезный параметр /W:

Параметр /W (например, /W:C:) удаляет данные на неиспользуемых частях тома и эффективно стирает данные на жестком диске после их удаления. Другими словами, эту команду можно использовать для физического удаления данных с диска — так, чтобы их нельзя было восстановить специальными утилитами. Нужно отметить, что применяется она только к обычным жестким дискам, но не к SSD-дискам. Считается, что с SSD файлы удаляются немедленно и без возможности восстановления. Хотя заинтересованным читателям я бы порекомендовал прочитать вот это.

![]()

Рис. 5. Команда cipher /W:C:

6. Команда powercfg

Команда powercfg управляет параметрами электропитания. У нее очень много параметров, и если действительно нужно управлять электропитанием из сети, то лучше воспользоваться параметром /? для получения справки обо всех. Но большинству пользователей будут интересны параметры /a и /batteryreport. Первая команда выводит список драйверов, которые не позволяют системе «уснуть», а вторая выводит отчет об использовании батареи.

7. Команда shutdown

В UNIX для завершения работы системы (выключения, перезагрузки) используется команда shutdown. Мало кто знает, но одноименная команда есть и в Windows. Теперь фанаты UNIX могут завершать работу системы командой shutdown -s и перезагружать систему командой shutdown -r. Также доступен параметр -t, позволяющий задать таймер завершения работы (в секундах), например, в следующем примере система будет перезагружена через одну минуту: shutdown -r -t 60. Параметр -f обеспечивает принудительное завершение работы с закрытием всех запущенных приложений.

Ссылки

8. Команда sc

Команда sc взаимодействует с контроллером служб и установленными службами. В UNIX/Linux можно управлять службами (сервисами, демонами) из командной строки (в принципе, не знаю такой вещи, которую нельзя было бы выполнить из командной строки в UNIX). С помощью утилиты sc можно управлять службами из командной строки в Windows. Можно запускать и останавливать службы, изменять тип запуска службы и так далее.

Так, для запуска и останова службы используются соответственно параметры start и stop:

Назревает вопрос: как узнать имя службы? Очень просто — для этого нужно использовать параметр query, в результате будет отображен детальный перечень всех служб:

Дополнительную информацию об этой команде можно найти на врезке.

![]()

Рис. 6. Команда sc query | more

9. Команда recover

Используется для восстановления информации с испорченного или дефектного диска. Представим, что у нас есть каталог d:

eports2014 и в нем был файл jan.txt, но на диске появились bad-секторы, и прочитать файл jan.txt не получается. Для восстановления (частичного) информации из этого файла можно использовать командуКоманда recover читает файл сектор за сектором и восстанавливает информацию, которую еще можно прочитать. Понятно, что программа не сможет взять информацию из поврежденных секторов, поэтому восстановление информации будет частичным. Данные из поврежденных секторов будут утеряны. Также нужно помнить, что использование масок файлов вроде * и ? в этой команде не допускается, нужно указать явное имя файла.

10. Команда tree

Кому-то команда tree покажется бесполезной, однако она пригодится разработчикам программного обеспечения и техническим писателям. Команда tree отображает структуру каталогов по указанному пути. Например, у нас есть проект c:my_prjproject1. Нужно построить структуру подкаталогов этого каталога. Для этого можно использовать следующие команды:

Первая команда копирует структуру каталогов в буфер обмена, а вторая помещает в файл с именем project1.txt.

![]()

Рис. 7. Команда tree

Читайте также:

- color a