Детективная доска как сделать

Обновлено: 28.04.2024

Расследование — это, в широком смысле, деятельность, направленная на выяснение причин и обстоятельств инцидентов. Определение причастных лиц и степени их участия и вины, оценка ущерба, выработка мер по локализации инцидента, компенсации ущерба, предотвращению повторных инцидентов — это уже производные от причин и обстоятельств.

Данные, которые необходимо обработать в рамках комплексных расследований (журналы автоматизированных систем и средств защиты, выгрузки бизнес-систем, биллинги, транзакции, данные СКУД, артефакты операционных систем, результаты OSINT-анализа, пояснения сотрудников по факту инцидента), — это, конечно, не Big Data, но информация, также требующая специальных инструментов для фильтрации релевантных к расследованию данных, их обработки и формирования целостной картины.

СКУД — система контроля и управления доступом. Служит для ограничения входа людей на определенную территорию и регистрации их входа-выхода через установленные точки прохода (обычно турникеты).

OSINT — Open Source INTelligence — поиск, сбор и анализ информации, полученной из общедоступных источников.

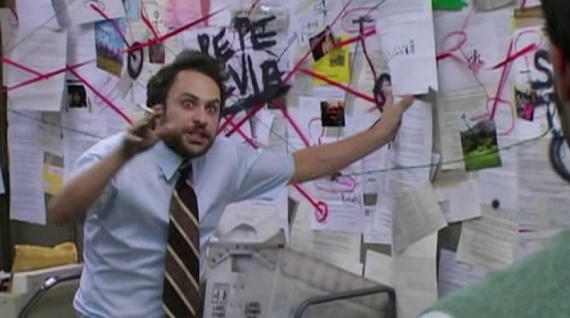

Прототип одного из таких инструментов ты наверняка видел в детективных фильмах и сериалах — назовем его детективной доской. На ней вывешивают фотографии людей и мест, вырезки из газет, отчеты, а затем соединяют их разноцветными нитями.

Пример детективной доски

Рекомендуем почитать:

Такие доски появляются в фильмах, чтобы показать аналитическую работу детективов, — это декорация, создающая атмосферу. Используются ли такие доски в реальной работе? Насколько они полезны?

Американский полицейский на пенсии Тим Дис рассказывает, что в докомпьютерную эпоху полиция США действительно использовала такие доски, но только для сложных расследований. Детективные доски давали ряд преимуществ, главное из которых — возможность компактно и полно представить информацию о произошедшем инциденте и связанных лицах. Такой ассоциативный способ представления позволяет быстро понять суть случившегося, а также помогает выдвигать гипотезы о том, как произошел инцидент, для дальнейшей их проверки.

Впрочем, большую часть времени такая доска была закрыта, чтобы «лишние» люди ее не увидели. Доска занимала много места и позволяла размещать информацию только об одном-двух расследованиях, а полиция параллельно ведет множество дел. Это в значительной мере снижало эффективность инструмента. Затем пришла эпоха широкого распространения компьютеров, и детективные доски перекочевали в цифру.

Оцифровка устранила ряд недостатков физических досок и добавила новые преимущества: количество одновременно размещаемых элементов на «доске», скорость занесения на нее данных, а кроме того, возможность использования математики. Ведь по сути «доска» представляет собой граф связанности, а значит, мы можем делать вычисления на графе: находить значимые узлы, пути и кластеры.

Нагляднее такой способ представления информации в рамках расследований будет показать на конкретных примерах, которые связаны с инцидентами кибербезопасности (собственно, ими в отделе расследований департамента кибербезопасности Сбербанка мы и занимаемся). Сразу договоримся, что не будем затрагивать источники и способы получения данных для построения графа, а кейсы будут синтетическими.

Кейс 1. Продавцы конфиденциальной информации

Если бы ты нашел в интернете объявление о продаже базы данных твоей компании, с чего бы начали расследование? Естественно, с проверки, что это не фейк: люди в этом бизнесе могут сверстать тестовый образец из обрывков данных, полученных из разных источников, и рекламировать это как слитую актуальную базу. Таким образом, первоочередная задача — получить как можно больше тестовых образцов для проверки на фейковость. Впрочем, параллельно проверке стоит начинать собирать:

- информацию о том, где слитые данные хранятся: пусть для данного кейса это будет АС «База1» и АС «База2»;

- информацию о пользователях и администраторах, имевших доступ и возможность неконтролируемого доступа к «слитым» данным, — пусть это будет пятнадцать пользователей и три админа — П1Б1, П2Б1, …, П5Б1; А1Б1, А2Б1; П1Б2, П2Б2, …, П10Б2; А1Б2;

- список сайтов-площадок, где продается информация: назовем их С1, С2, С3, С4;

- платежную и контактную информацию продавцов, указанную на площадках (в результате ее анализа можно выйти на личности продавцов, пусть это будут Пр1 и Пр2);

- профили продавцов Пр1 и Пр2 в соцсетях, списки «друзей»;

- профили пользователей и администраторов, имевших доступ к слитым данным, в соцсетях, списки «друзей»;

- биллинги, переписку по электронной почте и данные о денежных транзакциях всех указанных выше лиц.

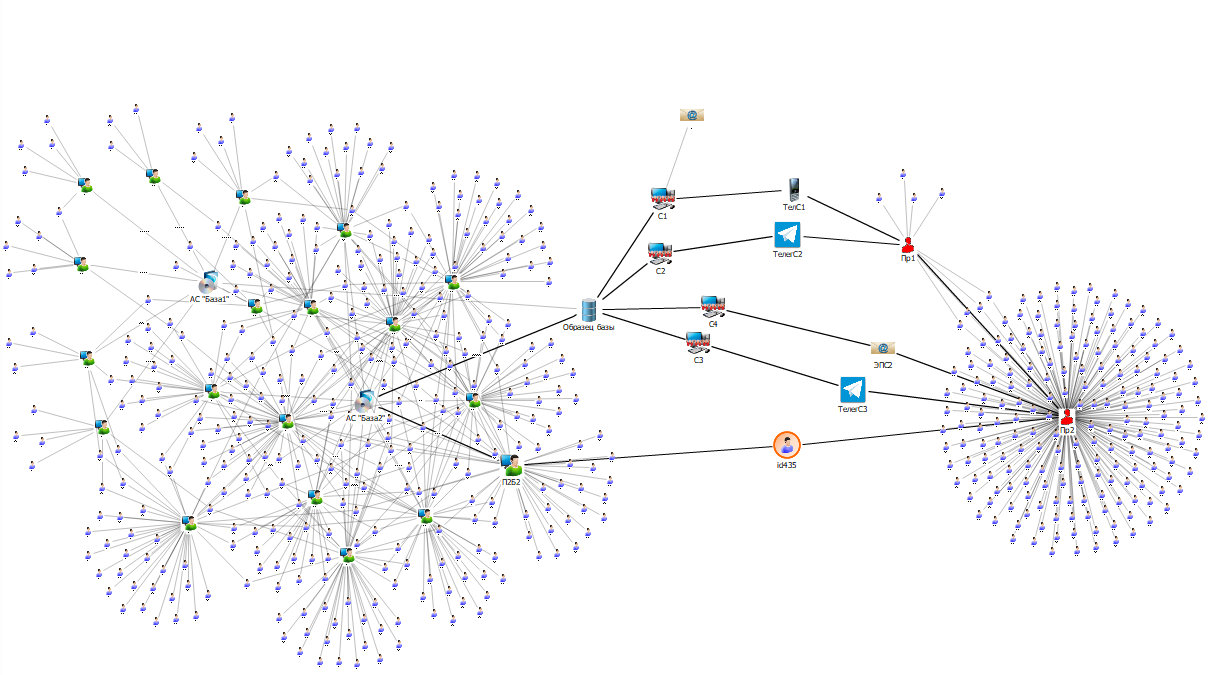

Теперь задача сводится к тому, чтобы найти пересечения между продавцами и пользователями или администраторами, имевшими доступ к утекшим данным. Можно решить задачу, сравнивая поля разных таблиц, но это долго, к тому же легко допустить ошибку. Мы подобрали тестовые данные таким образом, чтобы между одним из продавцов и одним из пользователей пересечение было. Поэтому, разместив всю найденную информацию на простой схеме, мы получили примерно следующую картинку.

Найденные общие контакты

Такая схема наглядно показывает наличие общего контакта между пользователем П2Б2 и Пр2, кроме того, отражает, что этот пользователь имел доступ к слитым данным. Это, конечно, не доказательство причастности П2Б2 к утечке базы данных, но правдоподобная гипотеза, требующая более глубокой проработки. При такой проработке мы можем получить новые доказательства: например, может оказаться, что П2Б2 и Пр1 учились в одном и том же заведении в одно и то же время или что Пр1 и Пр2 живут в одном городе на соседних улицах, что мы также отобразим на схеме.

Кроме того что такая схема удобна для восприятия, она отвечает на некоторые незаданные вопросы: нет ли других связей сотрудников из списка потенциальных нарушителей с продавцами? Как именно вышли на того или иного продавца? Связаны ли продавцы?

Кейс 2. Серия фишинговых атак

Предположим, твоя компания столкнулась с несколькими фишинговыми рассылками и вы подозреваете, что они связаны, так как сценарии одинаковы: доставка писем с вредоносной ссылкой или вложением на схожий пул адресов корпоративной почты за короткий период времени.

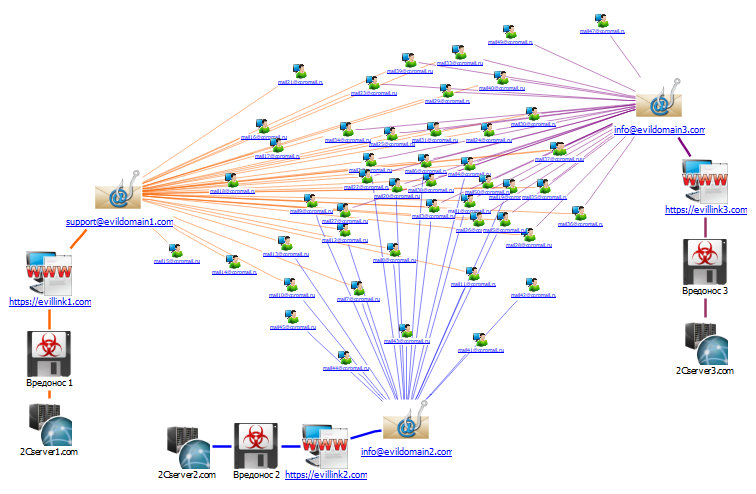

Нарисуем схемы атак.

Схема реализации трех фишинговых атак

Сейчас эти три атаки объединены только общими получателями (что и послужило причиной гипотезы о связи между атаками). Схемы хоть и схожи, но это крайне косвенный показатель: под него подойдут и многие другие атаки.

Забудем на время получателей, а по остальным сущностям соберем дополнительную информацию: технические заголовки писем (домены и IP-адреса в заголовках Received, интересные X-заголовки) и данные whois найденных доменов и IP-адресов (даты регистрации, дополнительные IP, домены, регистранты, телефоны и адреса email).

Иногда полезную информацию для нахождения общих признаков (помимо C&C-серверов) можно выделить при анализе самого вредоноса. Например, метаданные, время компиляции, способ кодирования, паттерны имен.

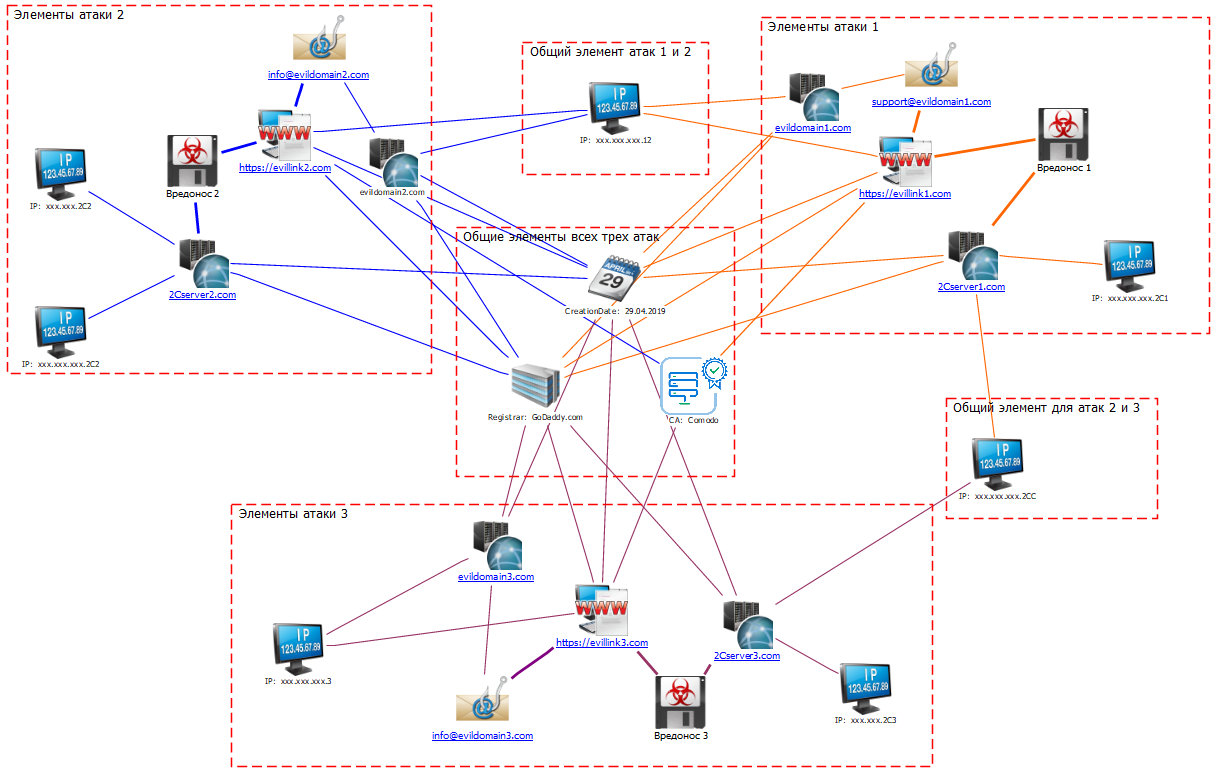

Найденную информацию разместим на схеме таким образом, чтобы были видны элементы атак, характерные сразу для нескольких волн. В данном случае общие элементы: регистратор доменных имен и время регистрации доменов, удостоверяющий центр, который использовали для покупки сертификатов SSL. Кроме того, как выяснилось, в обеих атаках местами фигурировал один и тот же IP-адрес. Это позволяет нам объединить все три атаки в один кейс (и быстро объяснить заинтересованным лицам, почему мы это сделали).

Схема, объясняющая причины объединения трех волн атак в один кейс

Такая схема лаконична и, думаю, понятна. Но здесь в отличие от первого кейса нет значительных объемов данных, которые требуется сравнить, поэтому логичный вопрос — зачем нужно такое представление, ведь общие элементы можно было описать в двух-трех предложениях?

Основная цель графовой модели — не доставить эстетическое наслаждение, а дать целостную картину, отсеяв нерелевантную информацию. Кроме того, граф масштабируем и, если будут еще фишинговые рассылки, может быть дополнен новыми элементами.

Кейс 3. Расследование информационных атак

Ранее в качестве преимущества графовых моделей упоминалась возможность использования теории графов, а до этого момента было продемонстрировано использование графа только как инструмента визуализации. Дело в том, что в предыдущих кейсах математика на графах была избыточна. Для ее демонстрации возьмем новый кейс: информационную атаку на организацию.

При расследовании таких кейсов первое, что стоит сделать, — это определить, действительно ли имеет место информационная атака, или же мы столкнулись с естественным распространением негатива. Для этого анализируем как сам контент (поиск признаков SEO- и SMM-оптимизации), так и характер распространения контента: время его «переброса» между площадками, доля ботов, участвующих в распространении, наличие платной рекламы, характер затухания интереса к контенту.

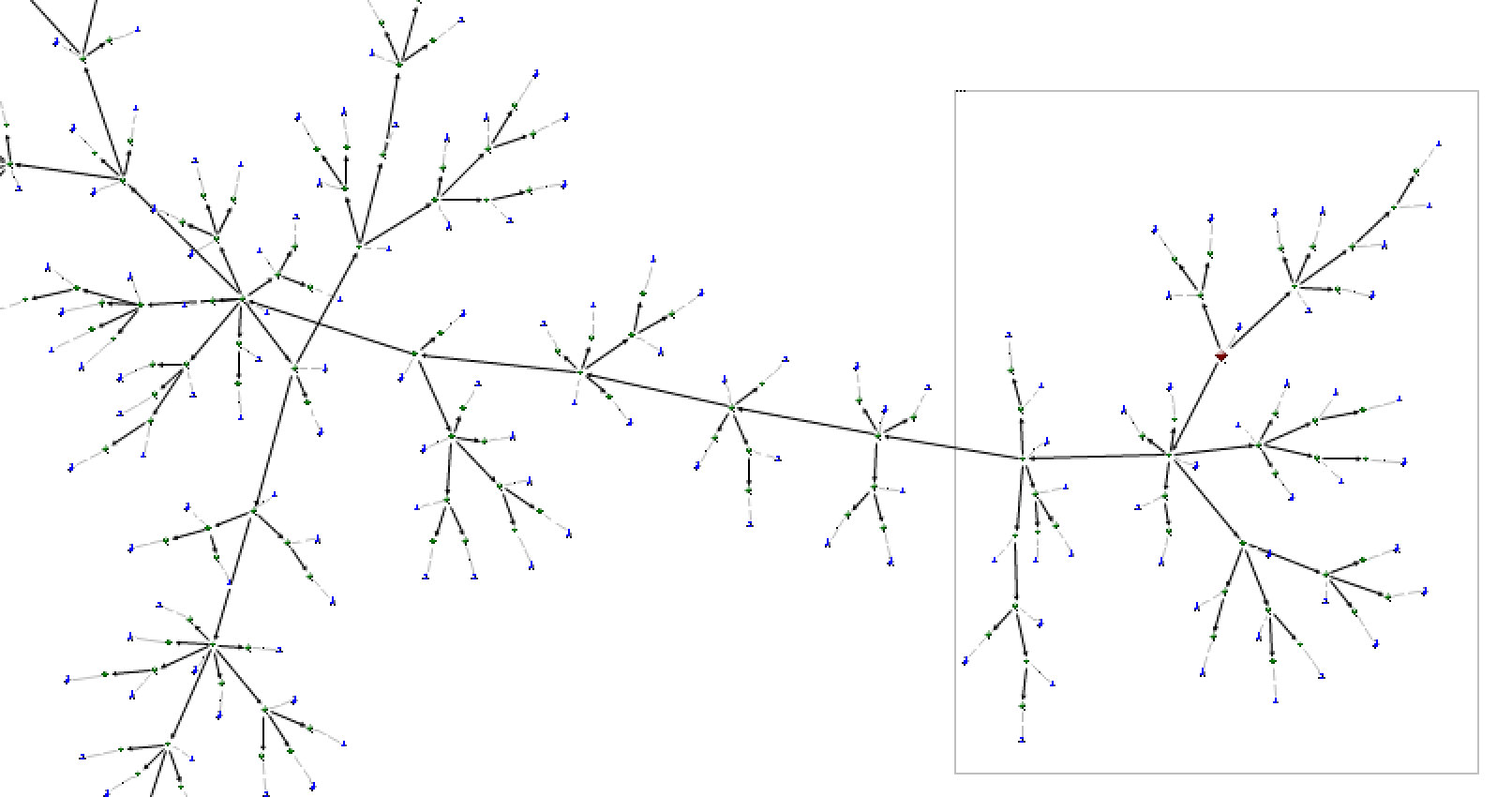

Предположим, нам удалось установить всю цепочку распространения информации (на картинке ниже) и построить на основе этих данных ориентированный граф. «Нулевой пациент» окрашен коричневым. Возьмем самый начальный этап распространения контента (выделен прямоугольником).

Граф распространения контента

Кстати, на таком графе легко обнаруживается явный признак информационных атак — «карусели». Принцип «карусели»: информационный источник 1 ссылается на информационный источник 2, тот на источник 3, а источник 3 на источник 1 (естественно, источников в цепочке может быть больше) — такие «карусели» будут отображаться на графе как замкнутые петли.

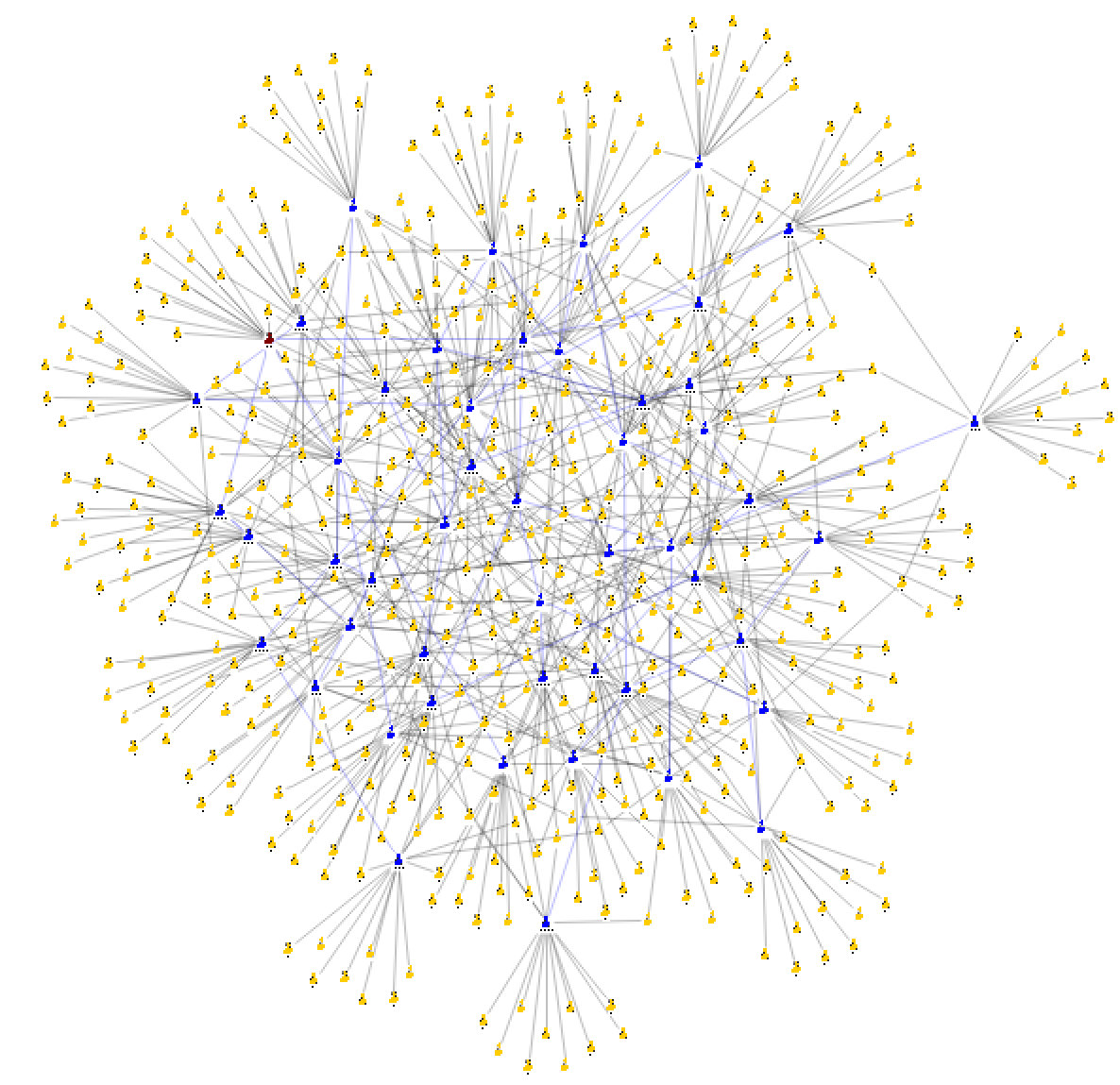

Если информация распространяется в соцсетях, загрузив списки друзей и указав путь распространения информации, получим, к примеру, такой граф.

Цепочка распространения информации и друзья — необычное распределение

Синим на рисунке выделены те, кто участвовал в цепочке распространения. Подобный граф говорит о необычном распространении информации, так как связи между друзьями распространителей носят случайный характер.

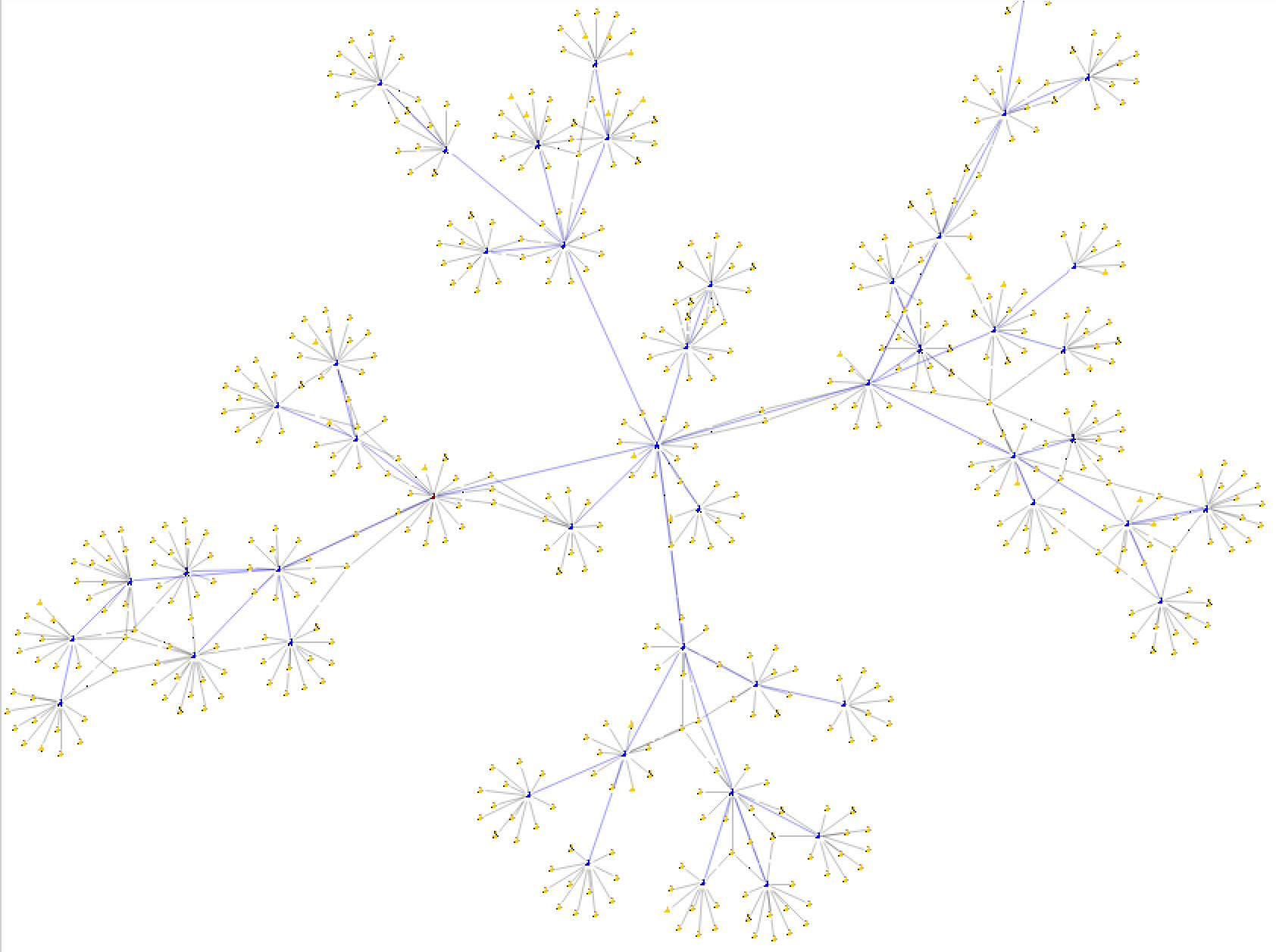

Когда за аккаунтами-распространителями находятся обычные живые люди, цепочка вместе с друзьями распространителей будет выглядеть скорее следующим образом.

Цепочка распространения информации и друзья — обычное распределение

Реальный граф будет отличаться от представленного выше количеством друзей у каждого из распространителей — их будет значительно больше.

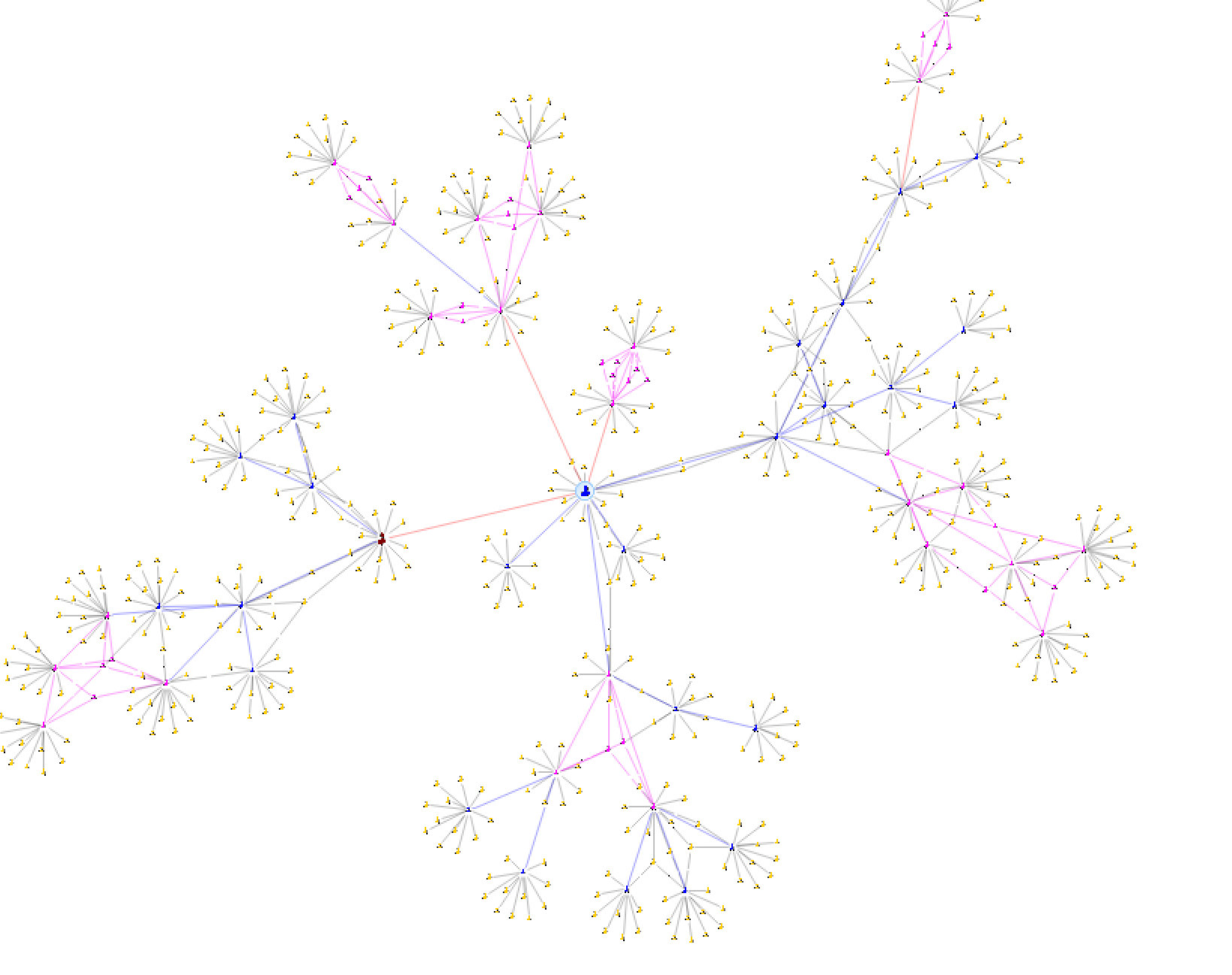

Теперь вернемся к математике на графе — вычисляем ключевые узлы и кластеры.

Цепочка распространения информации с выделенными ключевыми узлами и кластерами

1. Поиск узлов с максимальной «промежуточностью»

Промежуточность определяется как количество раз, когда вершина встречается в кратчайших путях между любыми другими вершинами. Чем больше промежуточность элемента, тем на большее число кусочков распадется граф, если этот элемент убрать. Применительно к соцсетям — это тот аккаунт, через который можно транслировать мнение на наибольшее число обособленных сообществ. Вершина графа с наибольшей промежуточностью на рисунке выше легко прослеживается — узел в самом центре. В первую очередь проведем углубленный анализ именно таких вершин.

2. Поиск кластеров

Кластерный анализ позволяет найти тесно связанные группы узлов — по сути, распространителей, у которых больше всего общих друзей. Такие группы обозначим на схеме сиреневым. Далее ищем, что связывает аккаунты, составляющие каждый из кластеров. Возможно, это члены одной группы или жители одного города, учащиеся одного учебного заведения и подобное. Это даст информацию о том, какие социальные группы первыми подхватили новость.

3. Нетипичное распространение

Применительно к социальной сети нехарактерна ситуация, когда у двух соседних распространителей отсутствуют общие друзья. Такое распространение зачастую говорит о том, что новость искали специально для дальнейшего распространения.

Таким образом, по совокупности признаков предполагаем, имела ли место информационная атака, а по кластерам и ключевым узлам — кто за ней стоит.

Заключение

Способ отображения информации об инциденте играет важнейшую роль в восприятии и, как следствие, понимании и установлении причин и обстоятельств инцидента — в основных задачах расследования. В ряде случаев наиболее эффективный для восприятия способ отображения — представление информации в виде графа. Такой способ использовался и в докомпьютерную эпоху, но после распространения компьютеров приобрел новые преимущества, так как устранял ограничения, связанные с количеством отображаемой информации, скоростью построения и сложностью сокрытия от посторонних глаз. Кроме того, в электронном виде проще применять математику на графах.

Использование графов типично при расследованиях, связанных с социальными сетями или банковскими транзакциями, и других расследованиях, в рамках которых изучаются связи однородных элементов. В статье рассмотрены кейсы с отображением на графе разнородных элементов, информация о которых получена из различных источников.

Впрочем, не все так радужно. В значительном числе случаев построение графа окажется избыточным шагом. Мы периодически сталкиваемся с применением графовых моделей там, где в них нет необходимости, поскольку решить задачу другими инструментами куда проще. Графы, как и любой другой инструмент, стоит использовать там, где они будут эффективны. Но, увы, не всегда сразу понятно, принесет ли пользу построение графа. Тем не менее рекомендую попробовать: это интересно, эстетично и, как правило, нравится руководству. 🙂

В одном из эпизодов подкаста Ken and Robin Talk About Stuff Роберт Лоуз и Кеннет Хайт обсуждали, как игроки могут организовать информацию, которую персонажи находят во время расследования. Чуть позже по мотивам этой беседы Лоуз написал полноценную статью, вольным переводом которой я и делюсь с вами.

Мы будем говорить о карте расследования, а это значит, вам потребуется маркерная или пробковая доска, доступная игрокам для записей и просмотра. Реальная или виртуальная — не так уж и важно. Скорее всего, вы захотите выбрать одного участника игры, который бы вёл записи. Если это будут делать все игроки разом, вскоре на карте будут царить хаос и неразбериха.

Когда вы делаете записи только для себя — например, во время лекции — то обычно знаете, какая информация вам потребуется в будущем, а что вы запомните и так. Но в случае карты расследования вам нужно создать наглядную схему, которая поможет остальным игрокам сосредоточиться на собранных сведениях и продумать план действий. Для этого я рекомендую разделить пространство доски на несколько ключевых блоков.

Ключевой вопрос

В детективных играх участники пытаются раскрыть некую тайну, действуя от лица персонажей. Игроки смотрят на мир их глазами — и это вносит искажение в восприятие загадки, с которой они столкнулись. Из-за этого легко забыть о том, на чём должны сфокусироваться герои. Порой просто необходимо напомнить себе о том, какого чёрта вокруг происходит и что именно вы расследуете.

Один из способов сделать это — написать в заголовке карты ключевой вопрос, ответ на который вы пытаетесь отыскать. Когда вопрос записан крупными буквами, вы никогда не забудете, ради чего собственно затеяли возню с расследованием. Кроме того, сам этап согласования вопроса может оказаться весьма полезным.

- Кто убил Элизабет?

- Кто или что скрывается на дне шахты?

- Кто отправляет наёмников, чтобы убить нас?

- Где скрывается Квандос Ворн?

- Кто убил этого мутанта-мстителя?

Добравшись до дна шахты, вы обнаружили инопланетный артефакт, который и стал причиной аномалии. Вы получили желаемый ответ, но настоящий вопрос в том, кто поместил артефакт сюда и зачем кому-то потребовалось вызвать природную катастрофу?

Вы обнаружили, что за наёмными убийцами, объявившими на вас охоту, стоит заговор вампиров. Вопрос в том, кто стоит во главе их организации и сумеете ли вы достать его до того, как вампиры нанесут решающий удар?

Зацепки в расследовании

Чаще всего игроки вносят сумятицу в игру, пытаясь ответить на ключевой вопрос, не располагая достаточным количеством сведений. Они выдвигают предположения и строят сложные теории вокруг обрывочных сведений, которыми располагают. Порой это бывает интересным — особенно когда обсуждение идёт от лица персонажей — но гораздо чаще дискуссия затягивается, а темп игры проседает. Кроме того, игроки могут совершить худшую ошибку детектива: вцепиться в очередную необоснованную теорию и действовать так, будто она является свершившимся фактом.

Причина подобного поведения в том, что игроки боятся. Пока сыщики сидят в уютной штаб-квартире и обсуждают теории, они в безопасности. Стоит сделать шаг за порог и начать расследование, как дело тут же приобретает крутой оборот. Это пугает. Но суть игры и заключается в том, чтобы действовать, рисковать и подвергать себя опасности.

- допросить Магси Игана,

- узнать, что случилось с фермерами,

- проверить колодец,

- узнать о судьбе профессора

- Вы использовали все возможности для расследования и получили все необходимые улики. Самое время сложить разрозненные факты воедино и попытаться ответить на главный вопрос.

- Вы упустили важный фрагмент информации в одной из предыдущих сцен. Вам нужно либо вспомнить о том, что именно там произошло, либо вернуться по собственным следам и восполнить пробел в знаниях.

Схемы и диаграммы

Прочие области на вашей карте зависят от характера расследования, которое ведут герои.

В центре внимания большинства детективных сценариев — строго очерченный круг персонажей ведущего. В этом случае для расследования окажется полезной сводка ключевых персонажей, фактов их предыстории и диаграмма отношений между ними. Такая схема поможет установить связи между ними и раскрыть ужасную правду, которую они пытаются скрыть от героев.

Порой в роли антагониста в расследовании выступает целая организация, а цель детективов — определить, кто есть кто в её структуре. Будь то ячейка эзотеррористов или вампирская конспирамида из «Ночных хищников», вам пригодится иерархическая схема организации. Такая диаграмма поможет не только разобраться в том, что происходит, но и понять, кто должен стать вашей целью, когда решитесь нанести ответный удар.

Если ваша история — классическое расследование убийства, то область схем и диаграмм на карте займёт таблица подозреваемых с колонками для записи мотивов, алиби и улик, связанных с каждым подозреваемым.

Если вы играете в хоррор, в котором главная цель героев — выжить, вам пригодитсясписок предметов и сведений, необходимых сыщикам, чтобы выбраться из ситуации живыми. Как только игроки находят очередной предмет или фрагмент головоломки, вычеркните его списка.

Каждый список — это список задач

Как правило, в детективных сюжетах герои стремятся узнать о том, что случилось в прошлом. Однако карта расследования создаётся, чтобы помочь спланировать действия героев в будущем. Любой фрагмент информации на вашей карте — будь то ключевой вопрос, новая зацепка или диаграмма отношений — создан, чтобы собрать сведения, которыми обладают детективы и подтолкнуть их к конкретным действиям.

В оригинале эта штука называется Investigation wall / Investigation board и фигурирует в каждом фильме или даже мультике про детектива! Но действительно ли детективы закрепляют кучу фотографий на специальной доске при расследовании преступлений?

На ТВ и в кино, детективы часто приклеивают на стену или доску кучу фотографий и газетных статей, связанных с расследованием. Иногда они соединяют их друг с другом с помощью ниток и часто получают неожиданные озарения при их внимательном изучении.

Реальные детективы работают так же?

Ответит нам на этот вопрос Тим Дис (Tim Dees), пенсионер, бывший полицейский и профессор уголовного правосудия.

Когда я был полицейским, что в общем-то было во времена предшествующие эре компьютеров, расследование крупных дел могло включать в себя создание диаграммы связей на доске объявлений, и показывать людей, районы, автомобили и т.д., Некоторые из элементов диаграммы связывались длинными отрезками ниток или изоленты. Некоторые творческие люди использовали при этом различные цвета ниток, чтобы показать различные типы связей. Я видел объявления от организаций, которые проводили недельные семинары по созданию и поддержанию этих карт.

Однако одной из проблем в создании этих карт было то, что они занимают много места. В настоящем детективном бюро, может быть до 25 офицеров на одну большую доску, где такая схема может быть размещена, и часто ведется несколько крупных дел (плюс многочисленные мелкие или регулярные дела) одновременно. Также диаграмма должна была быть закрыта большую часть времени, чтобы подозреваемый или кто-нибудь из его друзей ее не увидел и не «сделал ноги». В общем, подобная доска не очень практична.

Большие дисплеи, которые вы могли видеть в ТВ-шоу и сериалах вроде «Закон и порядок: Специальный корпус» укрепили миф о том, что детективы работают только над одним делом одновременно. При этом, весь отряд посвящает свое время на исследование одного инцидента или группы инцидентов. Огромный дисплей во всю стену позволяет перемещать историю вперед и назад и устанавливать отношения подозреваемых. Вы сразу видите кто подозреваемый, кто жертва, какие вещи они сделали, и т.д. Я всегда удивлялся тому, как сериальные детективы умудряются получать большие, открытые фотографии высокого качества всех участников расследования. В реальности мы получали такие фотографии, затрачивая большое количество времени и усилий, и многие из них были с водительских прав или ксерокопиями старых снимков, очень разные по качеству (короче понятно что все эти дисплеи не более чем выдумка режиссеров для красивого эффекта).

Однако полиция по-прежнему использует доски расследований, но они более полезны в сложных, продолжительных расследованиях, где могут быть вовлечены сотни людей, мест, номера телефонов, IР-адреса и т.д. Однако организовывается все это с помощью специальных программ на компьютере. Самая популярная программа для управления такого рода информацией называется i2 Intelligence Analysis Platform. Эта программа была разработана IBM несколько лет назад.

i2 делает специальные графики для отображения на экране компьютера, и позволяет менять масштаб изображения, чтобы пользователю было удобнее работать.

И хотя вы можете найти одну из самых простых досок расследований в детективном бюро, гораздо вероятнее, что подобная информация будет храниться на компьютере.

P.S.: Нечто подобное я уже описывал в своей статье «Грубая организация». А как это можно применить в своей жизни? Сама методика организации подобной «доски расследований» аналогична методике создания «интеллект-карт» (они же «майнд-мэпы»).

Давайте рассмотрим методику построения интеллект-карты:

1. Выберите тему и нарисуйте центральный образ вашей интеллект карты. Нарисуйте его ярко, сформулируйте его правильно. Если вы затрудняетесь сами выбрать тему, воспользуйтесь одной из предложенных ниже:

- Как хорошо отдохнуть летом (зимой, осенью, весной)?

- Как повысить эффективность своей работы?

- Каких целей я хочу достигнуть через (1, 3, 5, 10, 20…) лет?

- Как вырастить счастливого ребенка?

- Какие новые области бизнеса следует развивать моей компании?

- Как сократить свои расходы (расходы компании)?

- Как восстанавливать силы, чтобы не превратиться в загнанную лошадь?

Найдите актуальную для вас тему и не бойтесь амбициозных задач.

2. Проведите мозговой штурм, записав максимальное количество идей, которые у вас появились по выбранной вами теме.

Для записи удобно использовать стикеры, фиксируя на каждом по одной идее, которые потом легко можно будет перемещать. Если вы попробуете сразу нарисовать чистовой вариант карты, не проводя мозгового штурма, красиво уложив в карте хаос ваших мыслей, то, скорее всего, у вас ничего не получится.

А еще можно использовать программы вроде онлайн MindMeister или бесплатной X-mind.

3. Нарисуйте черновой вариант интеллект-карты.

После создания хаоса идей переходите к структурированию и группировке полученных мыслей, до тех пор пока вы не «увидите» вашу будущую интеллект-карту. Как только вы ее увидите и поймете, какой она будет, можете переходить к созданию чистового варианта.

4. Нарисуйте чистовой вариант интеллект-карты.

Этот этап не всегда реализуется — часто вполне достаточно бывает создать черновой вариант, чтобы разобраться в задаче или проблеме. Но если вы планируете в дальнейшем часто обращаться к этой карте, лучше потратить время и сделать ее читабельной.

5. Действуйте. Как только вы понимаете, что вам нужно делать, — переходите к действию.

Вот так просто. А использовать сами карты можно практически во всех областях:

- Подготовка докладов

- Конспектирование

- Обучение

- Планирование больших и малых проектов

- И многое, многое другое.

P.P.S.: Кстати, если меня читаю представители правоохранительных органов из СНГ — напишите в комментариях, используются ли у вас подобные методики?

Расследование — это, в широком смысле, деятельность, направленная на выяснение причин и обстоятельств инцидентов. Определение причастных лиц и степени их участия и вины, оценка ущерба, выработка мер по локализации инцидента, компенсации ущерба, предотвращению повторных инцидентов — это уже производные от причин и обстоятельств.

Данные, которые необходимо обработать в рамках комплексных расследований (журналы автоматизированных систем и средств защиты, выгрузки бизнес-систем, биллинги, транзакции, данные СКУД, артефакты операционных систем, результаты OSINT-анализа, пояснения сотрудников по факту инцидента), — это, конечно, не Big Data, но информация, также требующая специальных инструментов для фильтрации релевантных к расследованию данных, их обработки и формирования целостной картины.

СКУД — система контроля и управления доступом. Служит для ограничения входа людей на определенную территорию и регистрации их входа-выхода через установленные точки прохода (обычно турникеты).

OSINT — Open Source INTelligence — поиск, сбор и анализ информации, полученной из общедоступных источников.

Прототип одного из таких инструментов ты наверняка видел в детективных фильмах и сериалах — назовем его детективной доской. На ней вывешивают фотографии людей и мест, вырезки из газет, отчеты, а затем соединяют их разноцветными нитями.

Такие доски появляются в фильмах, чтобы показать аналитическую работу детективов, — это декорация, создающая атмосферу. Используются ли такие доски в реальной работе? Насколько они полезны?

Американский полицейский на пенсии Тим Дис рассказывает, что в докомпьютерную эпоху полиция США действительно использовала такие доски, но только для сложных расследований. Детективные доски давали ряд преимуществ, главное из которых — возможность компактно и полно представить информацию о произошедшем инциденте и связанных лицах. Такой ассоциативный способ представления позволяет быстро понять суть случившегося, а также помогает выдвигать гипотезы о том, как произошел инцидент, для дальнейшей их проверки.

Впрочем, большую часть времени такая доска была закрыта, чтобы «лишние» люди ее не увидели. Доска занимала много места и позволяла размещать информацию только об одном-двух расследованиях, а полиция параллельно ведет множество дел. Это в значительной мере снижало эффективность инструмента. Затем пришла эпоха широкого распространения компьютеров, и детективные доски перекочевали в цифру.

Оцифровка устранила ряд недостатков физических досок и добавила новые преимущества: количество одновременно размещаемых элементов на «доске», скорость занесения на нее данных, а кроме того, возможность использования математики. Ведь по сути «доска» представляет собой граф связанности, а значит, мы можем делать вычисления на графе: находить значимые узлы, пути и кластеры.

Нагляднее такой способ представления информации в рамках расследований будет показать на конкретных примерах, которые связаны с инцидентами кибербезопасности (собственно, ими в отделе расследований департамента кибербезопасности Сбербанка мы и занимаемся). Сразу договоримся, что не будем затрагивать источники и способы получения данных для построения графа, а кейсы будут синтетическими.

Кейс 1. Продавцы конфиденциальной информации

Если бы ты нашел в интернете объявление о продаже базы данных твоей компании, с чего бы начали расследование? Естественно, с проверки, что это не фейк: люди в этом бизнесе могут сверстать тестовый образец из обрывков данных, полученных из разных источников, и рекламировать это как слитую актуальную базу. Таким образом, первоочередная задача — получить как можно больше тестовых образцов для проверки на фейковость. Впрочем, параллельно проверке стоит начинать собирать:

- информацию о том, где слитые данные хранятся: пусть для данного кейса это будет АС «База1» и АС «База2»;

- информацию о пользователях и администраторах, имевших доступ и возможность неконтролируемого доступа к «слитым» данным, — пусть это будет пятнадцать пользователей и три админа — П1Б1, П2Б1, …, П5Б1; А1Б1, А2Б1; П1Б2, П2Б2, …, П10Б2; А1Б2;

- список сайтов-площадок, где продается информация: назовем их С1, С2, С3, С4;

- платежную и контактную информацию продавцов, указанную на площадках (в результате ее анализа можно выйти на личности продавцов, пусть это будут Пр1 и Пр2);

- профили продавцов Пр1 и Пр2 в соцсетях, списки «друзей»;

- профили пользователей и администраторов, имевших доступ к слитым данным, в соцсетях, списки «друзей»;

- биллинги, переписку по электронной почте и данные о денежных транзакциях всех указанных выше лиц.

Теперь задача сводится к тому, чтобы найти пересечения между продавцами и пользователями или администраторами, имевшими доступ к утекшим данным. Можно решить задачу, сравнивая поля разных таблиц, но это долго, к тому же легко допустить ошибку. Мы подобрали тестовые данные таким образом, чтобы между одним из продавцов и одним из пользователей пересечение было. Поэтому, разместив всю найденную информацию на простой схеме, мы получили примерно следующую картинку.

Такая схема наглядно показывает наличие общего контакта между пользователем П2Б2 и Пр2, кроме того, отражает, что этот пользователь имел доступ к слитым данным. Это, конечно, не доказательство причастности П2Б2 к утечке базы данных, но правдоподобная гипотеза, требующая более глубокой проработки. При такой проработке мы можем получить новые доказательства: например, может оказаться, что П2Б2 и Пр1 учились в одном и том же заведении в одно и то же время или что Пр1 и Пр2 живут в одном городе на соседних улицах, что мы также отобразим на схеме.

Кроме того что такая схема удобна для восприятия, она отвечает на некоторые незаданные вопросы: нет ли других связей сотрудников из списка потенциальных нарушителей с продавцами? Как именно вышли на того или иного продавца? Связаны ли продавцы?

Кейс 2. Серия фишинговых атак

Предположим, твоя компания столкнулась с несколькими фишинговыми рассылками и вы подозреваете, что они связаны, так как сценарии одинаковы: доставка писем с вредоносной ссылкой или вложением на схожий пул адресов корпоративной почты за короткий период времени.

Нарисуем схемы атак.

Сейчас эти три атаки объединены только общими получателями (что и послужило причиной гипотезы о связи между атаками). Схемы хоть и схожи, но это крайне косвенный показатель: под него подойдут и многие другие атаки.

Забудем на время получателей, а по остальным сущностям соберем дополнительную информацию: технические заголовки писем (домены и IP-адреса в заголовках Received, интересные X-заголовки) и данные whois найденных доменов и IP-адресов (даты регистрации, дополнительные IP, домены, регистранты, телефоны и адреса email).

Иногда полезную информацию для нахождения общих признаков (помимо C&C-серверов) можно выделить при анализе самого вредоноса. Например, метаданные, время компиляции, способ кодирования, паттерны имен.

Найденную информацию разместим на схеме таким образом, чтобы были видны элементы атак, характерные сразу для нескольких волн. В данном случае общие элементы: регистратор доменных имен и время регистрации доменов, удостоверяющий центр, который использовали для покупки сертификатов SSL. Кроме того, как выяснилось, в обеих атаках местами фигурировал один и тот же IP-адрес. Это позволяет нам объединить все три атаки в один кейс (и быстро объяснить заинтересованным лицам, почему мы это сделали).

Такая схема лаконична и, думаю, понятна. Но здесь в отличие от первого кейса нет значительных объемов данных, которые требуется сравнить, поэтому логичный вопрос — зачем нужно такое представление, ведь общие элементы можно было описать в двух-трех предложениях?

Основная цель графовой модели — не доставить эстетическое наслаждение, а дать целостную картину, отсеяв нерелевантную информацию. Кроме того, граф масштабируем и, если будут еще фишинговые рассылки, может быть дополнен новыми элементами.

Кейс 3. Расследование информационных атак

Ранее в качестве преимущества графовых моделей упоминалась возможность использования теории графов, а до этого момента было продемонстрировано использование графа только как инструмента визуализации. Дело в том, что в предыдущих кейсах математика на графах была избыточна. Для ее демонстрации возьмем новый кейс: информационную атаку на организацию.

При расследовании таких кейсов первое, что стоит сделать, — это определить, действительно ли имеет место информационная атака, или же мы столкнулись с естественным распространением негатива. Для этого анализируем как сам контент (поиск признаков SEO- и SMM-оптимизации), так и характер распространения контента: время его «переброса» между площадками, доля ботов, участвующих в распространении, наличие платной рекламы, характер затухания интереса к контенту.

Предположим, нам удалось установить всю цепочку распространения информации (на картинке ниже) и построить на основе этих данных ориентированный граф. «Нулевой пациент» окрашен коричневым. Возьмем самый начальный этап распространения контента (выделен прямоугольником).

Кстати, на таком графе легко обнаруживается явный признак информационных атак — «карусели». Принцип «карусели»: информационный источник 1 ссылается на информационный источник 2, тот на источник 3, а источник 3 на источник 1 (естественно, источников в цепочке может быть больше) — такие «карусели» будут отображаться на графе как замкнутые петли.

Если информация распространяется в соцсетях, загрузив списки друзей и указав путь распространения информации, получим, к примеру, такой граф.

Синим на рисунке выделены те, кто участвовал в цепочке распространения. Подобный граф говорит о необычном распространении информации, так как связи между друзьями распространителей носят случайный характер.

Когда за аккаунтами-распространителями находятся обычные живые люди, цепочка вместе с друзьями распространителей будет выглядеть скорее следующим образом.

Реальный граф будет отличаться от представленного выше количеством друзей у каждого из распространителей — их будет значительно больше.

Теперь вернемся к математике на графе — вычисляем ключевые узлы и кластеры.

1. Поиск узлов с максимальной «промежуточностью»

Промежуточность определяется как количество раз, когда вершина встречается в кратчайших путях между любыми другими вершинами. Чем больше промежуточность элемента, тем на большее число кусочков распадется граф, если этот элемент убрать. Применительно к соцсетям — это тот аккаунт, через который можно транслировать мнение на наибольшее число обособленных сообществ. Вершина графа с наибольшей промежуточностью на рисунке выше легко прослеживается — узел в самом центре. В первую очередь проведем углубленный анализ именно таких вершин.

2. Поиск кластеров

Кластерный анализ позволяет найти тесно связанные группы узлов — по сути, распространителей, у которых больше всего общих друзей. Такие группы обозначим на схеме сиреневым. Далее ищем, что связывает аккаунты, составляющие каждый из кластеров. Возможно, это члены одной группы или жители одного города, учащиеся одного учебного заведения и подобное. Это даст информацию о том, какие социальные группы первыми подхватили новость.

3. Нетипичное распространение

Применительно к социальной сети нехарактерна ситуация, когда у двух соседних распространителей отсутствуют общие друзья. Такое распространение зачастую говорит о том, что новость искали специально для дальнейшего распространения.

Таким образом, по совокупности признаков предполагаем, имела ли место информационная атака, а по кластерам и ключевым узлам — кто за ней стоит.

Заключение

Способ отображения информации об инциденте играет важнейшую роль в восприятии и, как следствие, понимании и установлении причин и обстоятельств инцидента — в основных задачах расследования. В ряде случаев наиболее эффективный для восприятия способ отображения — представление информации в виде графа. Такой способ использовался и в докомпьютерную эпоху, но после распространения компьютеров приобрел новые преимущества, так как устранял ограничения, связанные с количеством отображаемой информации, скоростью построения и сложностью сокрытия от посторонних глаз. Кроме того, в электронном виде проще применять математику на графах.

Использование графов типично при расследованиях, связанных с социальными сетями или банковскими транзакциями, и других расследованиях, в рамках которых изучаются связи однородных элементов. В статье рассмотрены кейсы с отображением на графе разнородных элементов, информация о которых получена из различных источников.

Впрочем, не все так радужно. В значительном числе случаев построение графа окажется избыточным шагом. Мы периодически сталкиваемся с применением графовых моделей там, где в них нет необходимости, поскольку решить задачу другими инструментами куда проще. Графы, как и любой другой инструмент, стоит использовать там, где они будут эффективны. Но, увы, не всегда сразу понятно, принесет ли пользу построение графа. Тем не менее рекомендую попробовать: это интересно, эстетично и, как правило, нравится руководству.

Появится список, из которого выберите необходимый тип объекта: человек, бизнес-компания, государственное учреждение и т.д.

У каждого типа объектов есть дополнительные настройки. Например, если вы хотите добавить в схему организацию, система предложит уточнить, какой тип организации вы имеете в виду (криминальная структура, политическая партия, фонд). Нажимая кнопку «Next Step» вы будете переходить к новому этапу заполнения данных об объекте. Обратите внимание, что объем информации, который можно добавлять к описанию объекта, довольно большой. Например, вы можете указать не только имя и фамилию человека, но также дату его рождения, национальность, его местоположение и другое. Чтобы закончить редактирование нового объекта и поместить его в схему, нажмите кнопку «Add Entity».

Обратите внимание, что иконки можно свободно перемещать по полю. От того, куда вы поместите то или иное действующее лицо, зависит восприятие схемы читателем: если иконка одного учреждения расположена на поле сверху, а второго — снизу, это может говорить о том, что одно подчиняется другому; если две иконки предпринимателей на одном уровне, это может значить, что они равны по «весу», значимости.

Чтобы менять местоположение объекта, нужно просто кликнуть на него и перемещать, нажав левую кнопку мыши.

Расположить все объекты на схеме — половина задачи. Вторая половина — правильно прописать связи между ними, чтобы ваш читатель разобрался во всем, просто изучив схему.

Чтобы установить связь между объектами, кликните по первому, нажмите правую синюю кнопку («Add new link») в нижнем левом углу экрана, а затем кликните на втором объекте.

Появится новое окно редактирования связей. Здесь можно выбрать, кем является конкретный человек для конкретной компании (сотрудник, собственник, инвестор).

Когда вы выберете тип связи человека с организаций, появится окно, в котором можно добавить детали этих связей. Из обязательных строк здесь только «Value» — необходимо прописать основную информацию про отношения этих двух объектов. Остальные заполняйте, если у вас есть соответствующие данные.

Когда редактирование закончено, нажимаем «Save link» в нижней части этого окна.

Таким образом можно соединить все объекты между собой, снабдив связи необходимой информацией. Обратите внимание, что при наведении мыши на стрелку, обозначающую связь, появляется подсказка о типе отношений между объектами.

Чтобы увидеть список всех объектов на схеме, нажмите кнопку «Entities» в левом верхнем углу экрана. Здесь можно «спрятать» объект или отредактировать его.

Кнопка «Options» в правом верхнем углу экрана вызовет список второстепенных функций для редактирования схемы: внешний вид иконок, цвет поля. Через эту же кнопку экспортируются изображения или сам слой.

После того, как вы закончите вносить данные и редактировать схему, нажмите кнопку «Project» в левом верхнем углу экрана, а затем «Save layout». Придумайте название схеме и сохраните. Ваш проект готов.

Теперь вы можете экспортировать его на сайт или скачать на компьютер. Для этого снова нажмите «Project», укажите, в каком виде хотите получить проект: как интерактивную схему, либо как обычное изображение. Затем установите параметры экспорта.

Вы можете изменять внешний вид проекта: нажмите кнопку «Project», далее кликните на список, в котором по умолчанию стоит слово «Classic».

Выберите тот стиль, который соответствует вашей теме и общему визуальному решению сайта, где вы будете публиковать свою схему.

Читайте также: